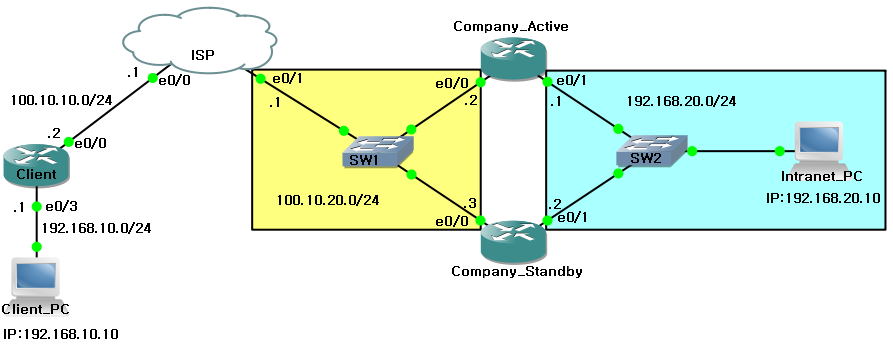

IPsec VPN 본사 - 지사 설정 방법

■ Internet Router 기본 설정

Router(config)# hostname Internet

Internet(config)# interface fastethernet 0/0

Internet(config-if)# ip address 100.10.10.2 255.255.255.0

Internet(config-if)# no shutdown

Internet(config-if)# exit

Internet(config)# interface fastethernet 1/0

Internet(config-if)# ip address 100.10.20.2 255.255.255.0

Internet(config-if)# no shutdown

Internet(config-if)# exit

■ Head Router 기본 설정

Router(config)# hostname Head

Head(config)# interface fastethernet 0/0

Head(config-if)# ip address 100.10.10.1 255.255.255.0

Head(config-if)# no shutdown

Head(config-if)# exit

Head(config)# interface fastethernet 0/1

Head(config-if)# ip address 192.168.10.1 255.255.255.0

Head(config-if)# no shutdown

Head(config-if)# exit

Head(config)# ip route 192.168.20.0 255.255.255.0 100.10.20.1

Head(config)# ip route 100.10.20.0 255.255.255.0 100.10.10.2

■ Branch Router 기본 설정

Router(config)# hostname Branch

Branch(config)# interface fastethernet 0/0

Branch(config-if)# ip address 100.10.20.1 255.255.255.0

Branch(config-if)# no shutdown

Branch(config-if)# exit

Branch(config)# interface fastethernet 0/1

Branch(config-if)# ip address 192.168.20.1 255.255.255.0

Branch(config-if)# no shutdown

Branch(config-if)# exit

Branch(config)# ip route 192.168.10.0 255.255.255.0 100.10.10.1

Branch(config)# ip route 100.10.10.0 255.255.255.0 100.10.20.2

■ 1차 Ping Test

HEAD Router에 연결된 PC1 (IP : 192.168.10.10)에서

라우터 인터페이스 fa0/1(192.168.10.1), fa0/0(100.10.10.1)까지는 정상적인 ping test가 된다.

그러나 Internet 라우터 인터페이스 fa0/0(100.10.10.2)는 핑이 안된다.

그 이유는 이번 실습에서 인터넷 라우터에는 정적/동적 라우팅 프로토콜을 사용하지 않기 때문이다.

▶▶▶ IPsec Site-to-Site VPN 설정시에 양쪽의 라우터에서 phase 1, phase 2 설정시

Hash (데이터 무결성 체크) 및 암호와 알고리름 등은 어떤 기법을 사용해도 상관없으나,

중요한 것은 양쪽이 동일한 방법을 사용해야 한다.

■ Head 라우터 IPSEC VPN 설정 - Branch 사설구간과의 통신을 위해서

▶ pahse 1 설정 – 마스터 키 생성

Head(config)# crypto isakmp policy 1 1~10000까지 사용가능, 낮은 번호 우선

Head(config-isakmp)# authentication pre-share 인증은 프리-쉐어 키

Head(config-isakmp)# hash sha 데이터 무결성(Hash) 체크 방법

Head(config-isakmp)# encryption aes 128 암호와 알고리즘 방법

Head(config-isakmp)# group 2 Diffie-Hellman Group2

Head(config-isakmp)# lifetime 84600 양측 수명이 다르면 짧은 것 적용

Head(config-isakmp)# exit

Head(config)# crypto isakmp key 6 Hoony address 100.10.20.1 255.255.255.255 상대방 사이트 포트 (피어인증)

▶ pahse 2 설정 – Session 키 생성

Head(config)# access-list 110 permit ip 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255 보호할 트래픽을 지정하는 ACL

Head(config)# crypto ipsec transform-set IPSEC-VPN ah-md5-hmac esp-aes 128 Hash 및 암호와 방법

Head(cfg-crypto-trans)# exit

Head(config)# crypto map To-Branch 10 ipsec-isakmp To-Branch 설정

Head(config-crypto-map)# match address 110 ACL 110과 일치하면

Head(config-crypto-map)# set peer 100.10.20.1 피어를 100.10.20.1로 하고

Head(config-crypto-map)# set transform-set IPSEC-VPN 트랜스폼셋 PSEC-VPN을 적용하라

Head(config-crypto-map)# exit

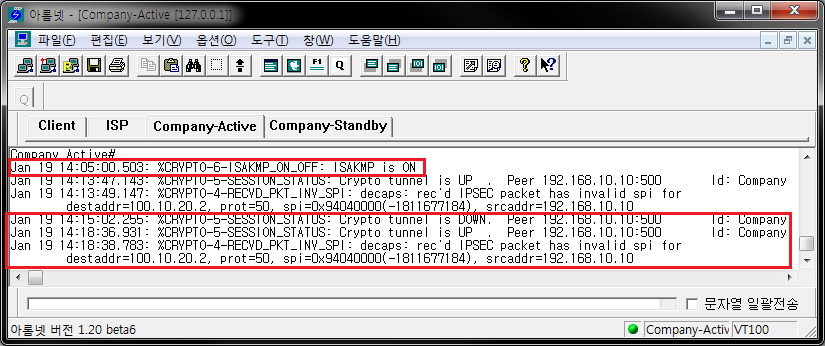

▶ 물리적 포트에 IPsec 적용

Head(config)# interface fastethernet 0/0

Head(config-if)# crypto map To-Branch

Head(config-if)# exit

Jan 15 14:58:27.711: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

■ Branch 라우터 IPSEC VPN 설정 - Head 사설구간과의 통신을 위해서

▶ pahse 1 설정

Branch(config)# crypto isakmp policy 1

Branch(config-isakmp)# authentication pre-share

Branch(config-isakmp)# hash sha

Branch(config-isakmp)# encryption aes 128

Branch(config-isakmp)# group 2

Branch(config-isakmp)# lifetime 84600

Branch(config-isakmp)# exit

Branch(config)# crypto isakmp key 6 Hoony address 100.10.10.1 255.255.255.255

▶ pahse 2 설정

Branch(config)# access-listt 120 permit ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255

Branch(config)# crypto ipsec transform-set IPSEC-VPN ah-md5-hmac esp-aes 128

Branch(cfg-crypto-trans)# exit

Branch(config)# crypto map To-Head 10 ipsec-isakmp

Branch(config-crypto-map)# match address 120

Branch(config-crypto-map)# set peer 100.10.10.1

Branch(config-crypto-map)# set transform-set IPSEC-VPN

Branch(config-crypto-map)# exit

▶ 물리적 포트에 IPsec 적용

Branch(config)#

Branch(config)# interface fastethernet 0/0

Branch(config-if)# crypto map To-Head

Branch(config-if)# exit

Jan 15 15:00:16.911: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

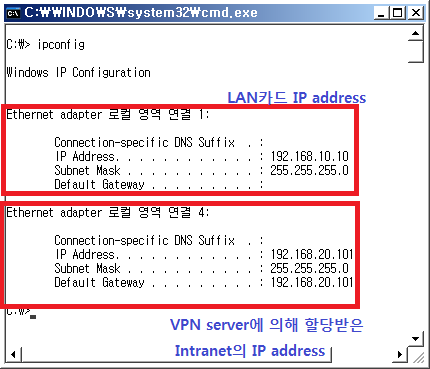

■ HEAD 라우터와 Branch 라우터에 Site-to-Site VPN 설정 후 통신 테스트

- PC1 (IP : 192.168.10.10)에서 PC2 (IP : 192.168.20.10)으로 Ping Test

정상적으로 통신이 되고 있음을 확인

■ Branch 라우터에서 인터넷 구간에 연결된 물리적 인터페이스 fastethernet 0/0를 Wireshark 로 캡쳐

■ PC2의 물리적 인터페이스의 트래픽 WireShark로 확인

- 출발지 / 도착지 IP 주소와 어떤 프로토콜로 트래픽이 오가는지 확인 할 수 있다.

'TIP&TECH' 카테고리의 다른 글

| 십진수 이진수 변환 프로그램 (0) | 2016.06.08 |

|---|---|

| netsh 명령어로 방화벽 설정, 네트워크 정보 보기 (0) | 2016.06.07 |

| AMD 프리싱크 기술 설명 (FreeSync) (0) | 2016.06.07 |

| 스카이레이크 메인보드에 윈도우7 설치하기 (0) | 2016.06.07 |

| 유용한 SSH 명령어 모음 (0) | 2016.06.07 |